Jedes Unternehmen hat Informationen und Wissen, Personal und Bereiche, die geschützt werden müssen. Ein generelles Sicherheitskonzept ist unabdingbar – Hochsicherheitsbereiche können individuell definiert und effektiv abgesichert werden. Um ein feinteiliges und dabei stets flexibles Konzept umsetzen und verwalten zu können, ist eine professionelle IT-Lösung empfehlenswert. Denn hier lassen sich nicht nur personen- und bereichsbezogene Berechtigungen hinterlegen, sondern auch Besucher und Lieferanten entsprechend betreuen und dokumentieren. So können Kunden, Interessenten oder Partner problemlos empfangen und durch das Gebäude geführt werden und Lieferanten erhalten regelmäßige und zeitlich begrenzte Zugangsberechtigungen. All dies erleichtert und strukturiert den alltäglichen Personenfluss im Unternehmenskomplex.

Vernetzte Softwarelösungen

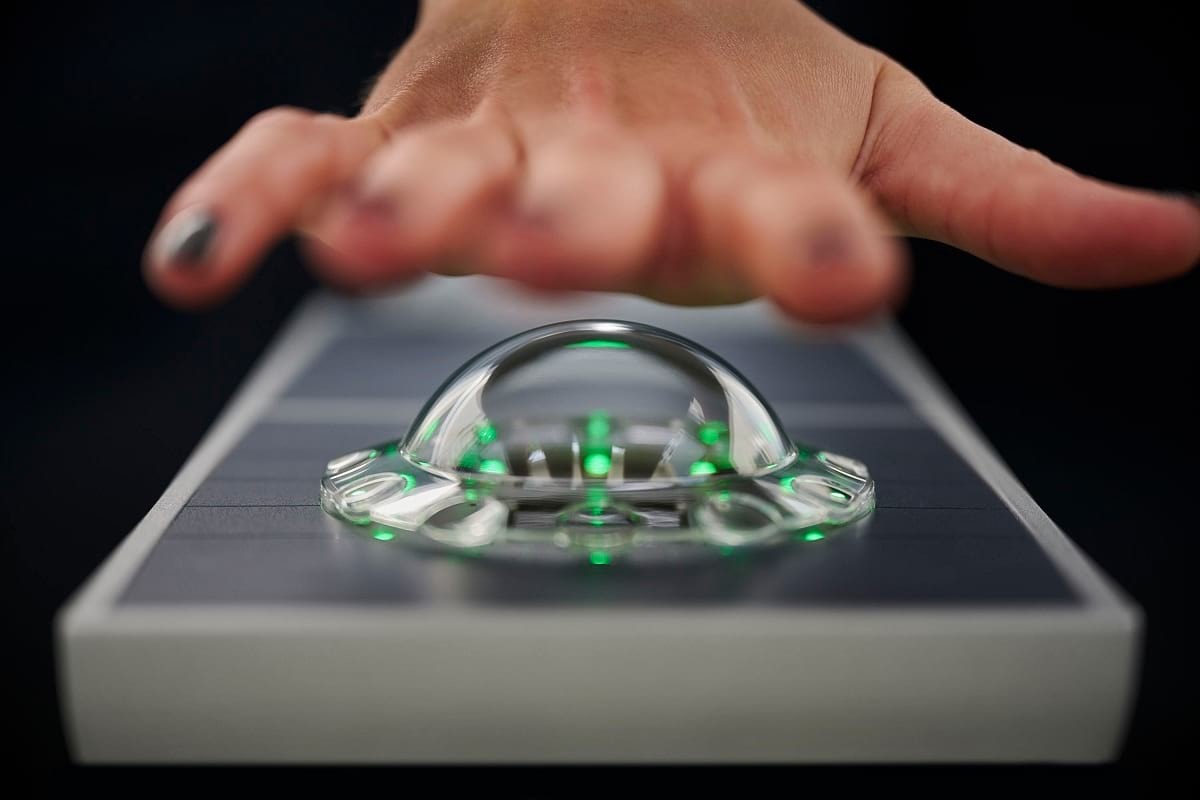

Die praktische Umsetzung von IT-basierten Zutrittskontrollsystemen geschieht über Identmittel, die alle relevanten Informationen abrufen können. Die individuellen Einstellungen werden in einer speziellen Software gemacht. In der Regel kommen hier Chipkarten oder Key-Fobs zum Einsatz, welche mit stationären Lesegeräten kommunizieren und so z. B. eine Tür öffnen oder eine Schranke hochfahren. Die Lesegeräte sind heutzutage kompakt gestaltet und können problemlos an entsprechenden Bereichen angebracht werden. Ein entscheidender Vorteil der Kombination aus Identmittel und Lesegerät ist, dass das Identmittel bei Verlust umgehend im System gesperrt werden kann – außerdem ist im Bedarfsfall eine Anpassung der Berechtigungen in Echtzeit möglich.

Ebenso groß wie die Bedeutung von modernen Sicherheitskonzepten, ist deren übergreifende Nutzungsmöglichkeit. Denn kommt ein personenbezogenes Identmittel für die Zutrittskontrolle zum Einsatz, können dessen technische Möglichkeiten auch für andere Bereiche genutzt werden:

- Das Identmittel kann zur digitalen Zeiterfassung eingesetzt werden. Hierbei können Mitarbeiter an einem Terminal Kommen/Gehen-Buchungen, Dienstgänge und dergleichen absetzen. Die Daten fließen umgehend in Zeitkonten und können zentral verwaltet werden.

- Das Ausdrucken von sensiblen Unterlagen kann durch entsprechende Drucker und Kopierer abgesichert werden. Der Druck- bzw. Kopiervorgang wird dabei erst gestartet, wenn das Identmittel an den Sensor des Geräts gehalten wird.

- Ist eine Kantine vorhanden, kann das Bezahlen über die Identmittel geschehen.

- In Werks- und Produktionshallen, in denen ein digitales Produktionsmanagement zum Einsatz kommt, können Industrie-PCs, spezielle Maschinen oder sonstige Anlagen und Geräte über die Authentifizierung durch ein Identmittel geschützt werden.

© Shutterstock

Ein Sicherheitssystem schafft also nicht nur die notwendige Absicherung von Personen, Gebäuden und Unternehmens-Know-how, sondern öffnet direkte Vernetzungs- und Nutzungsmöglichkeiten. So können Vorteile aus den Bereichen Access Control, Workforce Management und Manufacturing Execution Systems bei Bedarf sehr simpel zusammengebracht werden.

Lassen Sie sich individuell beraten

Die Nachfrage nach flexiblen und leistungsstarken Sicherheitslösungen im Bereich Zutrittskontrolle und Besucherverwaltung steigt stetig an – und ein Ende ist nicht in Sicht. Denn neben der generellen Vergabe von Zutrittsberechtigungen und der effektiven Absicherung von Gebäuden und Produktionsstätten, ist die Flexibilität und die erweiterten Nutzungsmöglichkeiten von identmittelbasierten System ein absoluter Mehrwert und für innovative Unternehmen unumgänglich.

Nutzen Sie daher die Kompetenz und Expertise der GFOS mbH und lassen Sie sich kostenfrei beraten – einen unverbindlichen Rückruftermin können Sie direkt hier vereinbaren.