Der allgemein bekannte Standard ist die Authentifizierung bzw. der Log In mit Hilfe eines individuell vergebenen Passworts. Allerdings ist dieses Verfahren anfällig für Fehler und Angriffe durch Unbefugte. Zur Erhöhung der notwendigen Sicherheit sind verschiedene System bereits im Einsatz oder in der Entwicklung.

Biometrische Daten

Alternativ zu Passwörtern können auch biometrische Daten zur Authentifizierung genutzt werden. Hierbei sind der Fingerabdruck, der Gesichts- oder Iris-Scan die gängigen Merkmale, die überprüft werden. Das System funktioniert zweistufig, denn durch die Authentifizierung über ein biometrisches Merkmal wird das Versenden eines computergenerierten Passwortes zum Log In angestoßen – dieses Passwort kann regelmäßig und automatisch geändert werden, was zu einer erhöhten Sicherheit führt. Bereits heute findet dieses System – zumeist auf mobilen Endgeräten – Anwendung.

Zwei-Faktor-Authentisierung

Für einen erhöhten Sicherheitsstandard – beispielsweise bei Bankgeschäften – kann die sogenannte Zwei-Faktor-Authentisierung sorgen. Hierbei werden zwei unterschiedliche Verfahren zum Identitätshinweis kombiniert, um eine doppelte Absicherung und Authentifizierung zu ermöglichen. Die Kombination der Verfahren ist frei wählbar, allerdings haben sich einige Standards entwickelt – Bankkarte und PIN-Eingabe, Online-Banking und TAN-Verfahren, Chipkarte oder Key-Fob und Zugangscode etc. Die Zwei-Faktor-Authentisierung wird bereits großflächig eingesetzt.

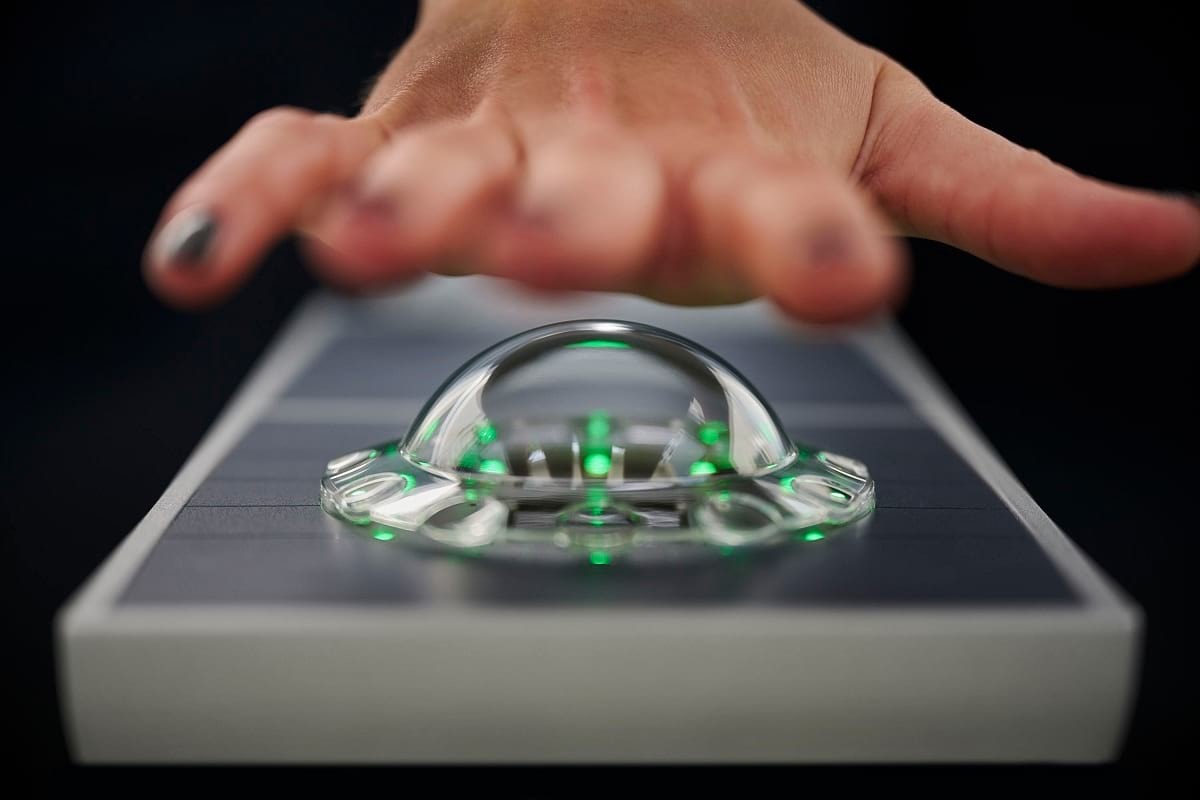

Mikrochip-Implantate

Auf Mikrochips können alle relevanten Informationen für die Authentifizierung gespeichert werden und so wird das System auch bereits sehr weitreichend eingesetzt. Chipkarten und vergleichbare Identmittel sind dabei die Informationsträger – über das Auflegen oder Einstecken auf bzw. in entsprechende Lesegeräte erfolgt dann die Authentifizierung. Die Mikrochips können allerdings auch direkt unter die Haut implantiert werden, sodass das Mitführen eine separaten Identmittels entfällt.

Zero-Login

Die Idee hinter dem Konzept Zero-Login beruht im Wesentlichen darauf, dass das individuelle Verhalten sowie das Netzwerk aus persönlichen Endgeräten und Anwendungen für die Authentifizierung sorgt. Ziel ist es, dass keine komplexen Passwörter gemerkt oder gar gespeichert werden müssen, sondern vielmehr eindeutige Identifizierungsmerkmale von den unterschiedlichen Devices erkannt und genutzt werden. So soll dann die Kombination aus diesen Informationen durch eine systematische, cloudbasierte Risikobewertung zur eindeutigen Authentifizierung führen.

Brain Password

Beim Brain Password ist das Messen von Gehirnaktivitäten die Grundlage zur Authentifizierung. Hierzu wird die Tatsache genutzt, dass jeder Mensch beim Betrachten von Bildern und Lesen von Sätzen oder Zitaten, andere Assoziationen hat, was sich dann auch in sehr individuellen Gehirnaktivitäten widerspiegelt. Zur Festlegung eines Gehirnpasswortes betrachtet man beispielsweise drei Bilder während ein mit Sensoren ausgestatteter Hut die Gehirnströme misst – um eine bestmögliche Eindeutigkeit zu erhalten, wird dieser Vorgang einige Male wiederholt. Die spätere Authentifizierung geschieht dann ebenfalls über „smarte Kopfbedeckungen“.

Innovationen vorantreiben

Die IT-Experten der GFOS haben die Innovationen im Bereich der Sicherheitstechnik und Authentifizierungssysteme stets im Blick und beraten Sie gerne anforderungsgerecht. Nehmen Sie Kontakt auf und vereinbaren Sie einen Rückruf.