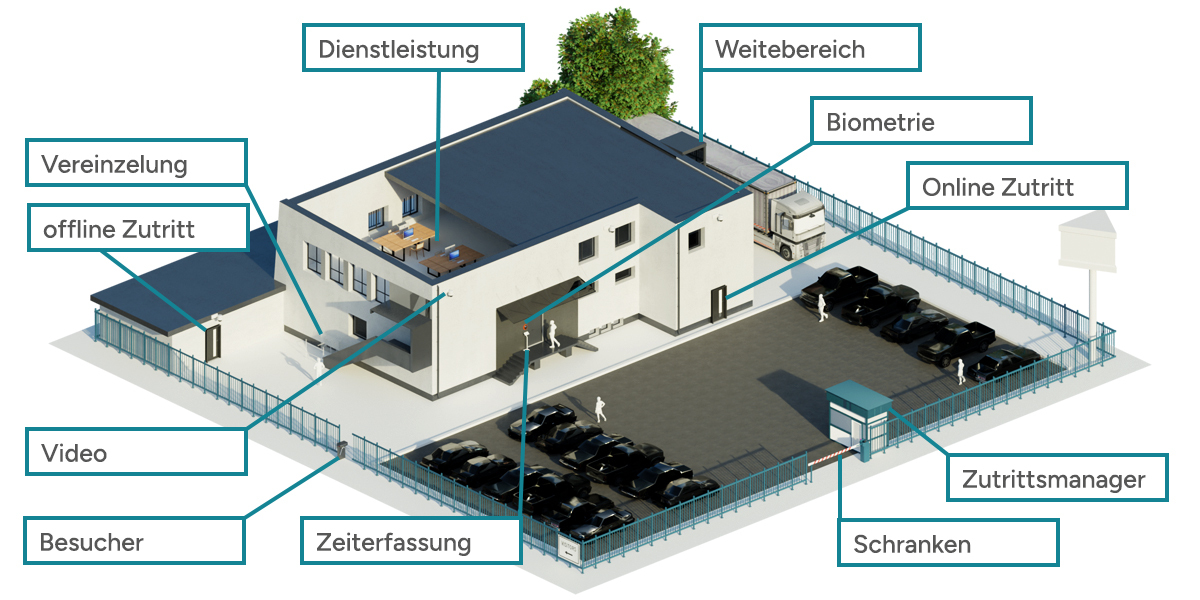

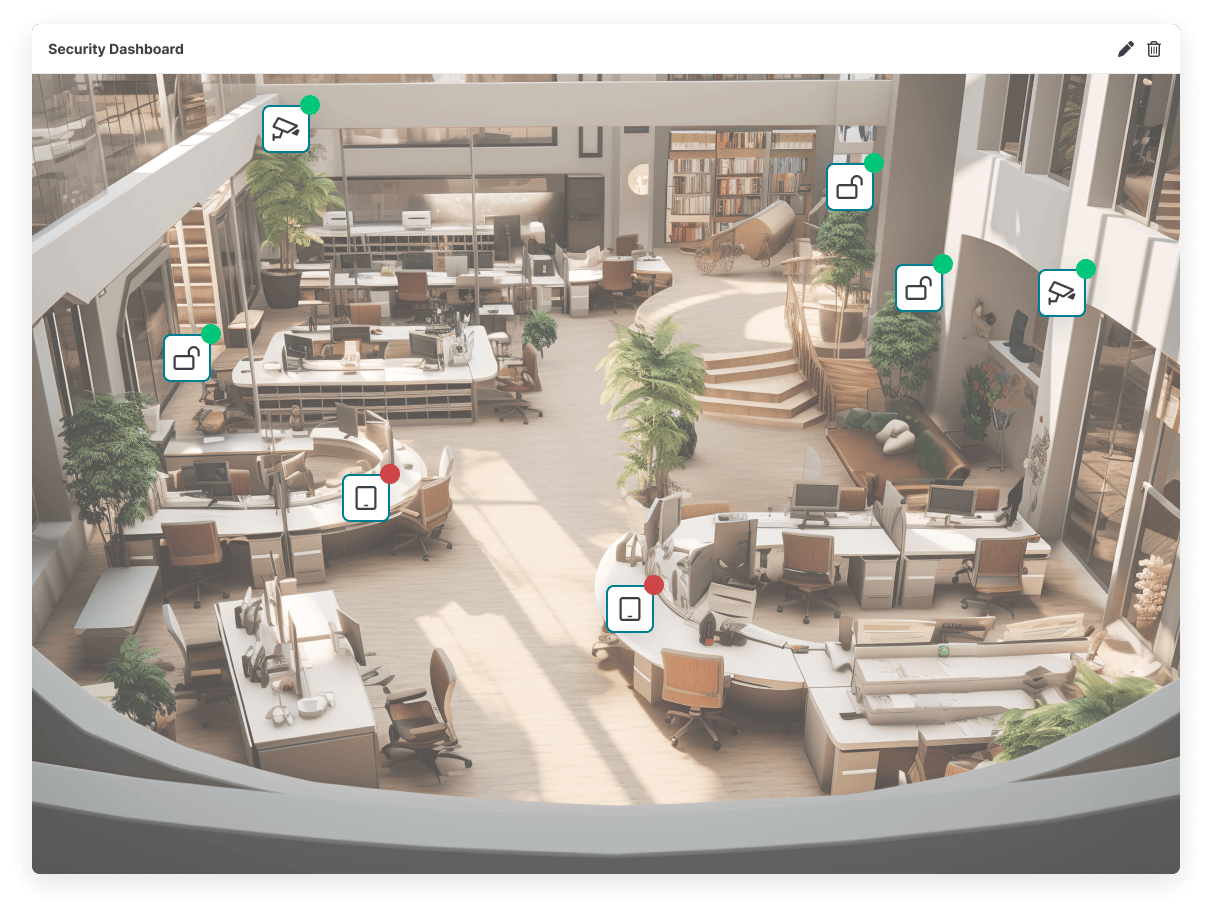

Die elektronische Zutrittskontrolle von GFOS ermöglicht eine Steuerung von Türen und Schranken mit gruppenweisen oder individuellen Berechtigungen, die sich auch kombinieren lassen. Auf diese Weise können Mitarbeitende sowie Besucher und Lieferanten unabhängig voneinander freigegebene Bereiche öffnen bzw. betreten – besonders einfach mit gruppenspezifischen Ausweisen, die direkt in der Software von GFOS bedruckt werden können. Darüber hinaus lassen sich im Zutrittskontrollsystem von GFOS bequem die Zeiträume definieren, in denen die Berechtigungen aktiv sind.

Für eine reibungslose digitale Kommunikation des Zutrittssystems sorgen zahlreiche Schnittstellen zu anderen Systemen, wie zum Beispiel zum HCM System der SAP und die Anbindung an die digitale Personalakte von Personio. Ebenso gehört auch die Kompatibilität unterschiedlicher Hardwarehersteller zu unseren Leistungen. Unsere Hardwarepartner Datafox, dormakaba, GANTNER und PCS Systemtechnik lassen sich mit GFOS perfekt kombinieren und an ihre gewünschten Sicherheitsanforderungen anpassen.

Kombinieren Sie MIFARE- oder LEGIC-Leser mit Biometrie (Handvenenerkennung oder Fingerprint) und/oder persönlicher PIN und entscheiden Sie je nach Tür oder Tor, welche Leseverfahren bzw. biometrische Verfahren zum Einsatz kommen sollen. So kombinieren wir z.B. Hochsicherheitsbereiche mit einem zweiten Faktor (Biometrie oder PIN in Kombination mit RFID). Auf diese Weise ist nur in der Kombination aus den zwei Faktoren RFID und „Wissen“ (PIN) oder „Sein“ (Biometrie) der Zutritt möglich. Das alles sowie die Eignung für internationale Unternehmen dank integrierter Mehrsprachigkeit und diverse Auswertungsmöglichkeiten (DSGVO/Datenschutz) machen das Zutrittskontrollsystem von GFOS zu einer exakt konfigurierbaren 360-Grad-Lösung für Ihr Unternehmen.