Sicherheitsmanagement und Zutrittskontrolle

Der BHE Bundesverband Sicherheitstechnik e.V. ist eine branchenübergreifende Institution, die Informations- und Kommunikationsplattform für alle Themen rund um die Sicherheitstechnik ist. Mit rund 1.000 Mitgliedern ist der Verband eine bedeutende und wegweisende Wissenshochburg. Experte Werner Störmer, 2. Vorsitzender im BHE Fachausschuss Zutritt, spricht im Interview über die Möglichkeiten einer ganzheitlichen und systemintegrierten Sicherheitslösung.

Hallo Herr Störmer, zunächst vielen herzlichen Dank, dass Sie sich die Zeit für dieses Interview nehmen. Zu Beginn eine grundlegende Frage, um einen grundlegenden Einstieg zu bekommen: Im Internet, Fachmagazinen und sonstigen Publikationen findet man eine Vielzahl an Bezeichnungen rund um den Zutritt, wie Zutritts-/Zugangskontrolle, Zutrittsregelung oder Zutrittssteuerung, was zu einer Begriffsverwirrung führt. Was ist hier richtig?

Werner Störmer: Per Definition und in Teilen der Normung wird der gesteuerte Zugang zu Rechnern und Kommunikationsnetzen mit „Zugangskontrolle“, die gesteuerte Berechtigung des physikalischen Zutritts zu Arealen, Gebäuden oder Räumen mit „Zutrittskontrolle“ bezeichnet, jedoch leider nicht konsequent. Die Berechtigungsprüfung und Personenidentifikation erfolgt in beiden Fällen über Ausweise, biometrische Merkmale und/oder eine Passwort-/PIN-Eingabe und deshalb werden sie oft miteinander verwechselt.

Leider werden Zutrittssysteme oft noch als Kontrollinstrument für die Belegschaft betrachtet, weil meist von einer Zutrittskontrolle gesprochen wird. Die zweite Worthälfte lässt uns sofort an den sogenannten „gläsernen Menschen“ denken, denn der „Kontrolle“ haftet etwas Unangenehmes an. Dabei ist dies nicht die Aufgabe solcher Systeme, sondern diese sollen das unbefugte Betreten von Gebäuden, Räumen und Arealen verhindern und darin befindliche Werte vor Diebstahl oder Zerstörung zu schützen. Obwohl die deutsche Übersetzung der europäischen Zutrittsnorm 60839-11-X den Begriff „Zutrittskontrolle“ festgelegt hat und der BHE großen Wert auf Verwendung der normgerechten Bezeichnungen und Definitionen legt, so verwendet er die Bezeichnung „Zutrittssteuerung“ statt „Zutrittskontrolle“, da diese Bezeichnung den Zweck und Sinn eher trifft und außerdem das englische „access control“ besser übersetzt. Das englische "control" bedeutet „leiten, steuern“, und ist dazu da, Schäden zu verhindern. Die normgerechte Definition bleibt jedoch unverändert bestehen, auch wenn hier von Zutrittssteuerung die Rede ist: Zutritt ist nach DIN EN 60839-11 der Vorgang des Betretens oder Verlassens eines Sicherungsbereiches.

Anforderungsgerechtes Sicherheitsmanagement

Bei Zutrittssystemen unterscheidet man zwischen Online und Offline. Was bedeutet dies in Bezug auf Technik, Funktionalität und Systemadministration?

Werner Störmer: Die Vielfalt der angebotenen Systeme lässt sich auf drei Grundtypen zurückführen, die je nach Umfang oder Größe des Sicherungsbereichs (Anzahl der zu überwachenden Türen und/oder Anzahl berechtigter Nutzer) und nach Höhe und Anspruch des Sicherungsbedarfs und des Bedienungskomforts ausgewählt werden. Zu unterscheiden sind:

- Stand-alone-Systeme (auch als Offline-Zutrittssysteme bezeichnet)

- Zentral gesteuerte Systeme ohne Entscheidungsintelligenz am Zutrittspunkt

- Dezentral gesteuerte Systeme mit Entscheidungsintelligenz am Zutrittspunkt und zentraler Bedienung

Zu 1.: Am einfachsten und kostengünstigsten sind autonome, mechatronische Schließsysteme, bei der nach PIN-/Ausweiseingabe und aktueller Systemzeit die Berechtigungsprüfung für den Zutritt erfolgt. Eine Änderung der Zutrittsberechtigungen muss an den nicht vernetzten Offline-Einheiten „manuell“, in der Regel über eine Vor-Ort-Programmierung (mittels Parametrierkarte oder mobilen Geräten), erfolgen. Alarm- oder Türzustandsmeldungen sind nicht möglich, da keine Anbindung zu einer übergeordneten Gefahrenmelde- oder Zutrittszentrale hat.

Zu 2.: Komfortabler und ein breiteres Einsatzspektrum bieten vernetzte Systeme mit einer übergeordneten Zutrittskontrollzentrale, an der abgesetzte Ausweis-/biometrische Zutritts-Leser/Terminals sowie Vereinzelungseinrichtungen angeschlossen werden können. Dabei ist die mögliche Anzahl und Art der Vernetzbarkeit (z.B. stern- oder busförmiger Anschluss, per Funk oder verkabelt) der anzuschließenden Zutrittsgeräte zu beachten. Bei reinen Online-Systemen werden alle Entscheidungen in einer oder mehreren zentralen Zutrittskontrollzentrale getroffen. Diese können von einer übergeordneten Zutrittszentrale mit Daten gespeist werden, so dass eine komfortable Eingabe der Stammdaten und schnelles Sperren von verlorenen Ausweisen möglich ist.

Zu 3.: Einen gesicherten Offline-Betrieb mit komfortablen, zentralen Bedienmöglichkeit bieten dezentral gesteuerte Systeme mit Entscheidungsintelligenz am Zutrittspunkt und zentraler Bedienung. Alle Daten, die zur Funktion der Gesamtanlage notwendig sind, werden an der zentralen Administrationseinheit, dem Zutrittsserver, eingegeben und in die angeschlossenen „intelligenten“ Zutrittsleser/Terminals geladen. Die Zutrittssteuerung erfolgt hierbei dezentral und ist auch bei Ausfall übergeordneter Zutrittseinheiten (z.B. Netzwerk, Server und Zutrittskontrollzentrale) möglich. Die Administrationseinheit trifft keine Entscheidung bei aktuellen Zutrittsbuchungen, sie versorgt die angeschlossene Zutrittsperipherie mit Entscheidungsdaten, kann Alarme verarbeiten oder weiterleiten und wertet bei Bedarf Meldungen und Ereignisse der angeschlossenen Zutrittseinheiten aus.

Umfassende Informationen über die verschieden Zutritts- und Identifikationssysteme, Ihre Einsatzmöglichkeiten und Schnittstellen zu anderen Sicherheitssystemen werden im BHE Praxisratgeber Zutrittsteuerung einfach und in verständlicher Weise erläutert.

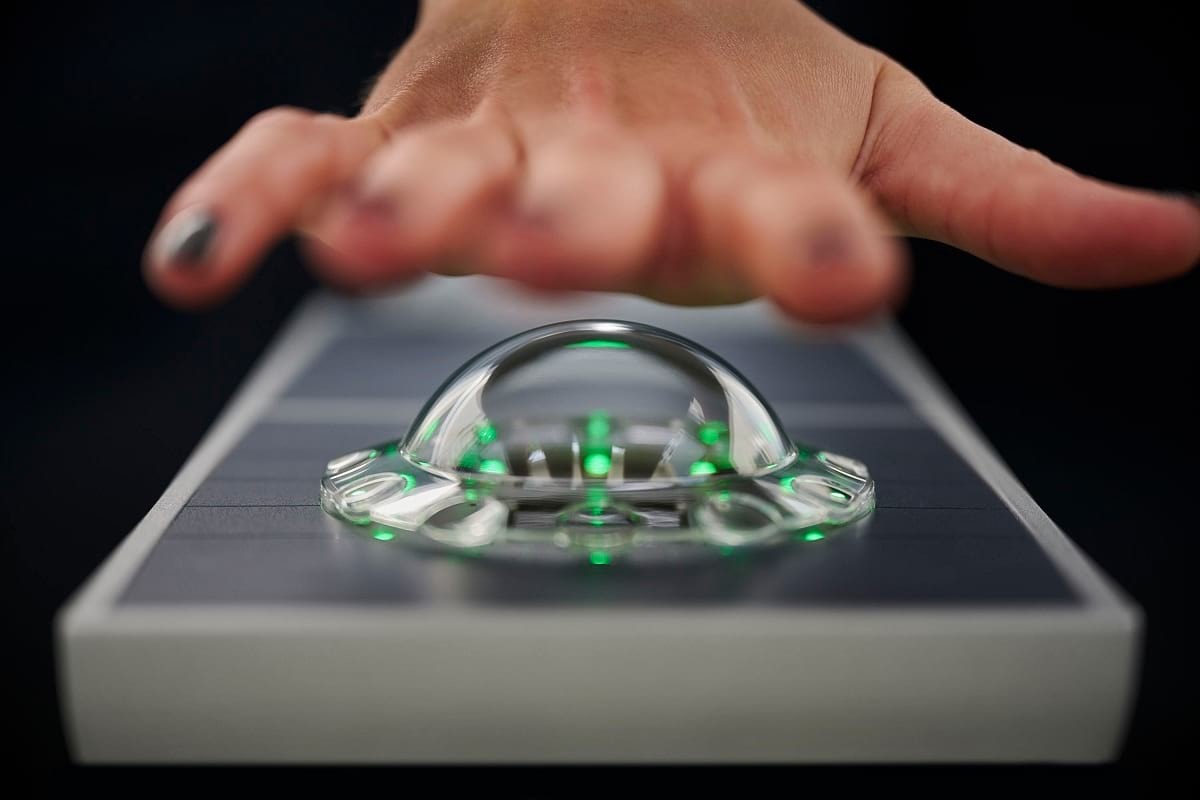

Auch Biometrie kann ein Teil des unternehmensweiten Sicherheitsmanagements sein;© Pixabay / Freie Nutzung gewährt

Welche Vor- und Nachteile haben diese Systemtypen und welche Einsatzmöglichkeiten sehen Sie mit Ihrer jahrelangen Erfahrung als geeignet an?

Werner Störmer: Der Vorteil von mechatronischen Schließsystemen liegt in den geringen Installations- und Anschaffungskosten, jedoch fehlt meist die Möglichkeit den Türstatus und Alarmmeldungen (z.B. unberechtigter Zutrittsversuch oder geöffnete Tür) an eine zentrale Leitstelle zu senden. Mit den überwiegend batteriebetriebenen Komponenten erreicht man Zutrittsstellen, insbesondere Türen, die mit vernetzten Zutrittssystemen wirtschaftlich nicht abzubilden wären. Zusätzlich können über RFID-Schließsysteme auch z. B. Schränke, Möbel oder Wertfächer abgesichert werden.

Bei den vernetzten Online-Zutrittssystemen sind folgende Eigenschaften erwähnenswert:

- schnelles Sperren von verlorenen Karten

- komfortable Eingabe, Weiterverarbeitung und Veränderung der gespeicherten Zutritts- und Berechtigungsdaten

- raumübergreifende Funktionen, wie Wegüberwachung, automatische Steuerungen von zentraler Stelle

- Integrationsfähigkeit anderer IT- oder kartengesteuerter Anwendungen

Bei Aufteilung bestimmter Softwarefunktionen und Prüfungen in der Zutrittskontrollzentrale oder im Zutrittsterminal, mit zusätzlicher Notstromversorgung, kann eine erhöhte Sicherheit erreicht werden. Bei Ausfall des Zutrittsservers oder bei einer Leitungsunterbrechung arbeitet die Zutrittskontrollzentrale oder das Terminal autark weiter bis alle Systemkomponenten wieder funktionsbereit sind.

Eine generelle Abgrenzung mechatronischer Schließsysteme zu vernetzten Online- Zutrittssystemen gilt nicht grundsätzlich. In der heutigen Projektlandschaft der Zutrittssysteme gibt es diese Trennung nur, wenn der Planer der Sicherheitstechnik dazu bestimmte Vorgaben erfüllt oder die Einbindungsmöglichkeiten in Online-Systeme, z. B. in ein virtuelles Netzwerk nicht kennt. Das mechatronische Schließsystem ist in Projekten mit vielen, unterschiedlichen Zutrittsstellen meist im Netzwerk über Funk oder virtuell im Online-Zutrittssystem mit eingebunden.

Einsatzmöglichkeiten und Anwendungsgebiete von Sicherheitstechnik

Bezüglich der Einsatzmöglichkeiten stellt sich die Frage, wie sich sowohl die Technik als auch die Anwendungsgebiete und -fälle im Laufe der letzten Jahre und Jahrzehnte entwickelt haben? Welche Trends sind hier zu beobachten?

Werner Störmer: Die Zutrittssteuerung ist keine Erfindung des Computerzeitalters. Wächter zum Schutz hochgestellter Personen oder militärischer Anlagen dienten dem gleichen Zweck. Erkennungsmerkmale waren und sind z. B. das persönliche Erscheinungsbild, Dienstsiegel, Parolen, Begleitschreiben oder persönliche Merkmale. Heute erfolgt die Identifizierung von Personen zur Zutrittssteuerung mit Ident-Trägern, wie Ausweisen oder biometrischen Erkennungsmerkmalen. Am meisten verbreitet ist der RFID-basierte Mitarbeiterausweis oder Transponder, bei der die Identifikation quasi im Vorbeigehen erfolgen kann.

Zunehmend werden funkvernetzte, cloud- und smartphonebasierte bzw. mobile Zutrittssysteme angeboten. Zum Datenaustausch können – abhängig vom Anbieter und der Systemlösung – verschiedene Kommunikationsarten wie Bluetooth, WLAN, NFC (Near Field Communication) oder GSM/UMTS genutzt werden. Um bei den nicht vernetzten, mechatronischen Schließsystemen den Nachteil der fehlenden Online-Fähigkeit abzuschwächen, wurden schon in den 2000ern die virtuellen Netzwerke entwickelt, wobei Informationen über das Ident-Medium im Schneeballprinzip verteilt und gesammelt werden. Über den RFID-Mitarbeiterausweis – der meist für eine Vielzahl kartengesteuerter Anwendungen genutzt wird – können Offline-Türterminals oder elektronische Schließzylinder vollständig in ein Online-Zutrittskontrollsystem eingebunden werden. Die Berechtigungsdaten können z. B. aus dem Zeitwirtschaftssystem an ein Zeiterfassungs-/Zutrittsterminal weitergeleitet und aktualisiert werden. Kommt morgens ein Mitarbeiter und bucht seine Ankunftszeit, können über das im Terminal integrierte RFID-Schreib-/Lesemodul gleichzeitig die Berechtigungen für die mechatronischen Türterminals auf den Mitarbeiterausweis geschrieben werden.

Als später auch die Funktechnologie den Entwicklungsstand erreichte, auch batteriebetrieben arbeiten zu können, wurde dies auch für die Vernetzung von mechatronischen Schließsystemen genutzt. Auch die Entwicklung der Online-Zutrittssteuerung geht von den ursprünglich kabelgebundenen Vernetzungsarten, über browserfähige Systeme in Richtung Cloud. Die großen Softwareunternehmen (Microsoft, SAP, DATEV etc.) zeigen uns schon seit Jahren, das cloudbasierte Software die Zukunft ist – die Zutrittskontrolle ist Teil der Digitalisierung. Fazit: mehr Nutzer, mehr Daten, mehr Flexibilität und mehr Sicherheit.

Im Trend liegt auch die Verknüpfung von Zeit- und Zutrittssystemen ergänzt mit der Zufahrtskontrolle und Besucherverwaltung. Zur Kostenersparnis kann die Nutzung des gleichen Netzwerks, Ausweis- und Identifikationssystems – gegebenenfalls auch des gleichen Terminals – sinnvoll sein. Mit nur einem Buchungsvorgang kann der Arbeitsbeginn des Mitarbeiters erfasst und die Zutrittsberechtigung erteilt werden. Ein weiterer Vorteil ist die Nutzung gleicher Stammdaten mit den Buchungs- und Zutrittsberechtigungen des Mitarbeiters.

Vernetzte Zutrittssysteme sind meist auch Teil eines integralen Sicherheitskonzepts mit Alarmanlagen, Videoüberwachung, Einbruchmeldesystemen und zentraler Leittechnik. Hierzu gehört die Anbindung und Steuerung von Vereinzelungseinrichtungen, wie Drehkreuze, Durchgangsschleusen und Schranken bei der Zufahrtskontrolle.

Die technologischen Weiterentwicklungen sind in diesem Bereich vielversprechend und unter dem Überbegriff Sicherheitsmanagement sammeln sich unzählige Module, Konzepte und Identifikationsverfahren. Welche sind aus Ihrer Sicht elementar und welche Innovationen versprechen spannende und effektive Zukunftsaussichten.

Werner Störmer: Die Themen (zunehmende) Digitalisierung, Industrie 4.0, sicheres, flexibles und mobiles Arbeiten sowie mehr Selbstverantwortung und die aktive Einbindung der Mitarbeiter zur Verbesserung des Arbeitsalltags spielen eine wichtige Rolle. Einer der Gründe für diese Veränderungen ist die Möglichkeit der Vernetzung unterschiedlicher Geräte und Systemtypen, auch als Internet der Dinge bzw. Internet of Things (IoT) bezeichnet.

Die Fülle an Passwörtern, PINs und Ausweistypen zur Personenidentifikation und Berechtigungsprüfung – bei Zugang und Zutritt – kann nicht gerade als benutzerfreundlich bezeichnet werden: Beispielsweise können PINs vergessen oder aufgedeckt werden, Ausweise und Schlüssel können abhanden kommen und vom Finder oder Dieb missbraucht werden. Außerdem können Ausweise durch Umwelteinflüsse (z.B. starke Magnetfelder) oder Beschädigungen (z.B. Bruch der RFID-Antenne) unleserlich werden. Deshalb werden zunehmend Verfahren zur biometrischen Erkennung eingesetzt.

Fingerabdruck-, Gesichts-, Iris- und Venenerkennung sind zurzeit die bekanntesten Verfahren. Der Fingerprint hat aktuell einen Marktanteil von über 60 % und ist damit die am weitesten verbreitete biometrische Identifikationstechnologie. Die Venenerkennung gilt als eines der sichersten biometrischen Verfahren in der Biometrie. Grundlage des zur Erkennung notwendigen Scans ist das Muster des Verlaufs der Venen in der Hand oder dem Finger eines Menschen. Die Verläufe der Venen stehen schon vor der Geburt fest. Dieses Muster ist selbst bei eineiigen Zwillingen verschieden und bleibt, abgesehen von einer Größenänderung, bis ins hohe Alter in seiner Struktur erhalten.

Akzeptanzprobleme werden sich deutlich reduzieren. Dabei tragen Smartphones mit Fingerabdrucksensoren oder Gesichtserkennung und Systeme zur Grenzsicherung wesentlich zur Marktdurchdringung bei.

Der Zutrittsmarkt ist aus meiner Sicht eher konservativ und die Kunden setzen solche Systeme oft länger als 10 Jahre ein bevor Neuerungen erfolgen.

Fakt ist, Sicherheitstechnik für verschiedenste Anwendungsfälle ist vorhanden, aber wird sie auch flächendeckend eingesetzt, sprich: Wie gut geschützt und abgesichert sind deutsche Unternehmen?

Werner Störmer: Immer mehr Unternehmen erkennen mittlerweile die Notwendigkeit, in Sicherheit zu investieren und sich mit professionellen Sicherheitstechniken gegen die unterschiedlichen Risiken abzusichern. Dies zeigt aktuell gerade wieder die jährliche Umsatzstatistik des BHE. Demnach befindet sich der Markt für elektronische Sicherungstechnik seit Jahren im Aufschwung. In Sachen Sicherheit gibt es viele Vorschriften und Normen, die eingehalten werden müssen und Versicherer verlangen oft entsprechende Schutzmaßnahmen gegen Einbruch, Wirtschaftsspionage usw. Aber unverständlicherweise vernachlässigen nichtsdestotrotz immer noch viele Unternehmen die Gefahren von Diebstahl, Sabotage und Spionage. Dabei wäre es so einfach, die Mitarbeiter, das Inventar, das Know-how usw. zu schützen.

Das Marktangebot bei Zutrittssystemen reicht von einfachen Systemen für kleine Unternehmen mit dem Vorteil schneller Installation und Inbetriebnahme bis hin zu komfortablen Hard- und Softwarelösungen für große Unternehmen. Zunehmend kommen zusätzlich mobile Lösungen zum Einsatz, um ortsunabhängig eine Zutrittssteuerung zu ermöglichen. Die Branche befindet sich in einer Konsolidierungsphase. Durch Neugründungen, Umorganisationen, Unternehmensaufgaben oder -übernahmen kommt es zu ständigen Marktveränderungen. Die aktuellen Zusammenschlüsse großer Unternehmen zeigen, dass diese Konzerne sich den Markt gegenseitig streitig machen. Das bietet den kleineren und mittleren Unternehmen die Möglichkeit, mit maßgeschneiderten Lösungen und guter Beratung Kunden zu gewinnen, wo Konzerne zu unflexibel sind.

Ein Schlüssel-Chaos sollte nicht das Sicherheitsmanagement eines Unternehmens beschreiben;© Pixabay / Freie Nutzung gewährt

Gibt es auf Anwenderseite größere Vorbehalte gegen die Einführung digitaler Systeme zur Zutrittskontrolle bzw. generell gegenüber eines umfassenden Sicherheitsmanagements? Und wenn ja, werden diese Vorbehalte aktuell eventuell sogar verstärkt, dass überall nur noch von Cloud Computing und mobilen Anwendungen mit Smartphone geredet wird?

Werner Störmer: Zutrittssteuerung und Zeiterfassung werden hierzulande als Kontrollinstrument betrachtet, aber bei privater Nutzung von Zahlungskarten, Smartphones oder des Internets, insbesondere der sozialen Netzwerke, haben Bürger keine Probleme. Google, eBay, Facebook und Co. sind ein Negativbeispiel, denn sie kennen u.a. unsere Interessen und Konsumgewohnheiten. Bei jeder Anwendung von Kredit-, Debit- oder Wertkarten, ob am Geldautomaten oder beim elektronischen Bezahlen, werden Daten wie Betrag, Zeitpunkt und Ort erfasst und anschließend übertragen, verarbeitet und ausgewertet. Die Ausweisfunktion verknüpft die Identifikation des Karteninhabers mit Berechtigungen, die auch zur Zugangs- und Zutrittskontrolle genutzt werden. Das sind für die meisten Bürger selbstverständliche und alltägliche Abläufe. Nur im Zusammenhang mit der Erfassung von Zeit- und Zutrittsdaten im Betrieb wird dies gerne mit Kontrolle verwechselt.

Bei Nutzung von Cloud-Diensten wird ein Teil der notwendigen Infrastruktur nicht mehr selbst betrieben, sondern von einem oder mehreren Cloud-Anbietern gemietet. Die Speicherung und Auswertung der Daten kann auf diesem Wege ausgelagert werden. Die Übertragung erfolgt über eine Internetverbindung. Durch die gemeinsame Nutzung von Cloud-Diensten können Synergieeffekte erschlossen werden. Beim Zutritt ist dies die Auslagerung von Datenbanken und Administrationsaufgaben auf entfernte bzw. verteile Server. Mittels einer solchen Struktur besteht die Möglichkeit verschiedene Zutrittsberechtigungen und Identitäten beispielsweise auf einem Smartphone zu verwalten. Der mögliche Vorteil liegt in der Konvergenz von (bisher kartengesteuerten) Anwendungen. Für die Personenidentifikation müssen Nutzer nicht länger verschiedene Ident-Träger bei sich haben, um eine Zutrittsberechtigung und Türfreigabe zu erhalten und auf cloudbasierte Anwendungen zuzugreifen.

Die Nutzung von Smartphones zur Zutrittssteuerung wird allerdings nicht für alle Unternehmen, Einsatzbereiche und Benutzerkreise geeignet sein. Beispielsweise ist in medizinischen Einrichtungen und spionagegefährdeten Abteilungen die Mitführung von Smartphones untersagt. Dann sind die rechtlichen Aspekte, der Umgang mit personenbezogenen Daten und die Mitbestimmungspflicht für den Einsatz zu beachten. Man hat kaum Einfluss darauf, was auf dem Smartphone eines Anwenders gespeichert ist und wie der Nutzer damit umgeht. Neben den vorab genannten Risiken ist besonders Bluetooth Low Energy (BLE) kritisch, denn Hackern ermöglicht es, sich über die Funkverbindung einzuschleusen und ggfs. die Kontrolle über das Gerät zu übernehmen. Unternehmen werden sich nur dann vom bewährten Ausweis trennen, wenn der Umstellungsaufwand und die Kosten für neuen Leser Kosten-/Nutzen-Vorteile bringen.

Personen- und Datenschutz als zentraler Punkt des Sicherheitsmanagements

Personen- und Datenschutz sind elementare Dinge im Bereich der Öffentlichkeit und somit auch für Unternehmen, aber die Masse an Systemen, Tools, Apps und generell Konzepten zur Sicherheitsgewährleistung kann auch überfordernd sein. Was ist aus Ihrer Sicht hier zu beachten?

Werner Störmer: Zutrittsprojekte stellen Unternehmen vor große Herausforderungen. Hier muss sich das Projektteam nicht nur mit technischen Fragen (Ausweise, Zeit-/Zutrittsterminals, Vernetzung, Hard- und Software) und organisatorischen Regelungen (Betriebsvereinbarung, Berechtigungskonzepte), sondern auch mit rechtlichen Fragen auseinandersetzen. Um den gewünschten Nutzen, Mitarbeiterakzeptanz und eine hohe Verfügbarkeit zu erreichen, ist eine sorgfältige Planung, Auswahl, Einführung und Systembetreuung sicherzustellen. Gute Beratung, vom Projektstart bis zum Echtbetrieb, hilft für ein gutes Gelingen der Zielvorstellungen. Hier bietet der BHE entsprechende Seminare an. Empfehlenswert ist hier insbesondere das Seminar: „Zutrittssteuerung und Identifikationsmanagement“.

Typische Fehler bei der Festlegung der Anforderungen oder des Pflichtenheftes zur Bieterauswahl sind zu enge Vorgaben. Dadurch werden die Vorschläge oft viel zu früh in eine Bahn gelenkt, welche zwar den gut gemeinten Vorstellungen entsprechen, aber nicht die beste Lösung darstellen. Denn ein qualifizierter Bieter – und nur einem solchen sollte man ein derartiges Projekt anvertrauen – verfügt in der Regel über mehr Erfahrung als der beste Sachbearbeiter, welcher die Systemanforderungen beschreiben soll. Nicht der Bieter ist der Beste, welcher alle Vorgaben zusagt (aber manchmal auch nicht einhält), sondern der, welcher die bestmögliche Lösung vorschlägt, die Sicherheitsanforderungen erfüllt und das dazu passende Zutrittssystem liefert.

Da Zutrittssysteme personenbezogene Daten erfassen und verarbeiten, muss ihr Einsatz konform mit dem geltenden Datenschutzrecht sein. Für die Anwendbarkeit des Datenschutzrechts kommt es immer darauf an, ob die Daten, die mit dem System verarbeitet werden sollen, personenbezogen oder personenbeziehbar sind. Außerdem ist zu beachten, dass ihr Einsatz mitbestimmungspflichtig ist. Gemäß § 3 Abs. 1 des BDSG sind dies Einzelangaben über persönliche oder sachliche Verhältnisse einer bestimmten oder bestimmbaren natürlichen Person. Zu den Daten bei denen ein Personenbezug anzunehmen ist, gehören beispielsweise gespeicherte Angaben zur Person, Ausweisdaten, das Passbild sowie biometrische Merkmale des Betroffenen.

Deshalb sind Auswertungen und Analysen von Daten aus der Zutrittssteuerung – aber natürlich auch aus der Zeiterfassung – sehr sensibel. Dem entsprechend muss hier beachtet werden, welche Daten überhaupt ausgewertet und analysiert werden dürfen. Die Betriebsräte (ggfs. auch ein Datenschutzbeauftragter) müssen bei solchen Vorhaben sehr früh eingebunden werden, wenn solche Projekte gelingen sollen.

Der Datenschutz im Unternehmen spielt eine immer wichtigere Rolle - insbesondere bei regelmäßigem Homeoffice und anderen digitalen Herausforderungen; © Pixabay / Freie Nutzung gewährt

Datenschutz bedeutet ein grundsätzliches Verbot der Erhebung, Verarbeitung und Nutzung personenbezogener Daten mit zwei Ausnahmen:

- Der Betroffene gibt seine ausdrückliche Zustimmung oder

- Es existiert eine Vorschrift (Gesetz, Tarifvertrag, Betriebsvereinbarung), die die Verarbeitung regelt.

Das BDSG fordert in § 3a, dass nur die Daten erfasst werden, die für die Zweckerfüllung der Zeit- und Zutrittslösung erforderlich sind. Dieser datenschutzrechtliche Grundsatz fordert, dass alle Verfahren, technischen und organisatorischen Maßnahmen immer in einem angemessenen Verhältnis zum Schutzzweck stehen müssen. Beispielsweise kann der Zweck von Zutrittssteuerungssystemen in der Nachverfolgbarkeit von Diebstählen, Einbrüchen oder Vandalismus liegen. Wichtig sind in diesem Zusammenhang auch die Fragen der Zugriffsberechtigung, der Speicherungsdauer, und das Ob und Wie der Protokollauswertung sorgfältig zu beantworten.

Besonders kritisch ist der Einsatz biometrischer Identifikationssysteme. Will ein Unternehmen biometrische Verfahren für die Zugangs- oder Zutrittssteuerung einsetzen, muss es zuerst die datenschutzrechtlichen Voraussetzungen klären. Außerdem kommt das Unternehmen um die Bestellung eines Datenschutzbeauftragten (der auch ein externer Dienstleister sein kann) in der Regel nicht herum. Grundsätzlich regelt die DSGVO, dass die Verarbeitung biometrischen Daten untersagt ist, wenn nicht bestimmte Voraussetzungen gegeben sind, wie sie Art. 9 DSGVO aufführt. Die Erforderlichkeit zur Verarbeitung biometrischer Daten ergibt sich insbesondere immer dann, wenn alternative Zutrittssysteme (z.B.: mit Ausweis und PIN) nicht die erforderliche Sicherheit hinsichtlich der Verhinderung eines unbefugten Zutritts erzielen. Beispielsweise wäre dies die Zutrittssteuerung zu einem Rechenzentrum mit besonders sensiblen (personenbezogenen) Daten.

Bevor wir zu Ende dieses Interviews kommen, lassen Sie uns nochmals ganz subjektiv werden: Welche sicherheitstechnische Innovation der letzten Jahrzehnte hat Sie am meisten überrascht und welche sehen Sie als die Wichtigste an?

Werner Störmer: Es gibt viele technologische Innovationen im Zeitraum von ca. 30 Jahren, die sich auf die Sicherheitstechnik auswirken oder auswirken werden. Aus meiner Sicht ist hier zu nennen:

- Das Smartphone als Taschen-PC, internetfähiges Endgerät, universelles mobiles Terminal und Identifikationssystem. Seit solche Geräte, über eine NFC- und Bluetooth-Fähigkeit verfügen, haben sich Bezahl- und Identifikationsvorgänge erheblich verändert. Bisher waren Plastikkarten als elektronische Datenträger, Zahlungsmittel oder als Ausweise zur Zutritts-, Zufahrts- oder Zugangssteuerung sowie für sonstige kartengesteuerte, betriebliche Anwendungen (z.B. zur Zeit-, Kantinen oder Betriebsdatenerfassung) ein fester Bestandteil im Alltag. Mittlerweile werden zunehmend im privaten und beruflichen Bereichen Smartphones als Zahlungsmittel oder als Identifikationsmedium (z.B. statt RFID-Mitarbeiterausweis oder Transponder) genutzt.

- Sicherheit im Privatbereich wird durch „Smart Home Security“, bei dem das Smartphone als Steuerungsmodul dient, erhebliche positive aber auch kritische Veränderungen bekommen.

- Die Biometrie, die durch die Verbreitung und Nutzung beim Smartphone eine enorme Entwicklung nimmt. Hier ist insbesondere die kontaktlose Handvenen- und 3D-Gesichtserkennung zu nennen. Die Identifikation aufgrund einmaliger, physiologischer Eigenschaften von Personen, wie dem Fingerabdruck, der Venen- oder Gesichtserkennung bietet entscheidende Vorteile: Im Gegensatz zu wissens- und besitzbasierenden Identifikationsverfahren, bieten biometrische Systeme ein Mehr an Sicherheit.

- Cloud Computing zur Bereitstellung von IT-Ressourcen (z.B. Server, Datenbanken, Speicher, Netzwerkkomponenten, Software, Analysetools und sonstige intelligente Funktionen) über das Internet.

Werner Störmer vermittelt regelmäßig sein Wissen rund um das Thema Sicherheitsmanagement; © BHE Bundesverband Sicherheitstechnik e.V.

Herr Störmer, vielen herzlichen Dank für Ihre Zeit und das spannende Gespräch. Wie wünschen Ihnen und dem BHE alles Gute und hoffen, dass wir in naher Zukunft zu einem weiteren Thema sprechen können.

Lassen Sie sich professionell beraten

Ein System zur Zutritts- und Zugriffkontrolle muss nicht künstliche aufgebläht sein, denn viel effektiver ist eine anforderungsgerechte Lösung, die auf die jeweiligen Besonderheiten angepasst ist. Wir beraten Sie gerne für ein passgenaues Sicherheitsmanagement in Ihrem Unternehmen.