Was ist eigentlich ein Berechtigungskonzept?

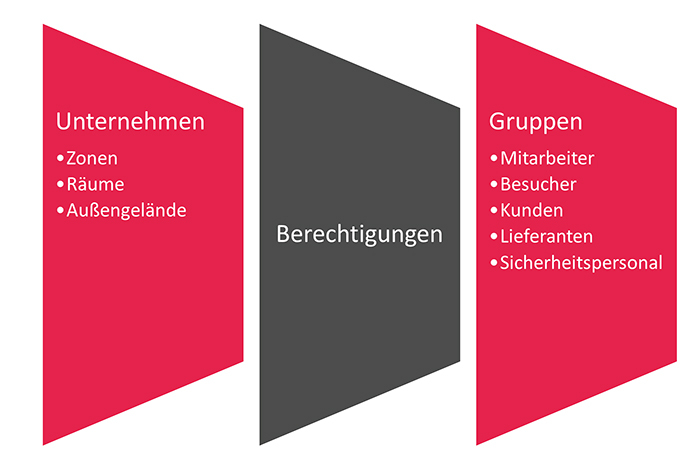

Ein Berechtigungskonzept regelt Zugriffsregeln für einzelne Benutzer. Dies kann IT-Systeme, Gebäudeabschnitte oder einzelne Räume betreffen. Damit lässt sich gezielt steuern, wer Zugriff auf welchen Bereich hat. Heutzutage finden sich solche Berechtigungskonzepte zumeist im Kontext von IT-Systemen. Ziel ist es, die Datensicherheit zu gewährleisten und damit die Veränderung oder Zerstörung von Daten zu verhindern. Außerdem muss der unrechtmäßige Gebrauch der Daten unterbunden werden (Datenschutz).

Ein großer Mehrwert entsteht bei der Verwendung von professioneller Software, da hierdurch die Vernetzung mit Zutrittskontrollen möglich wird.

© GFOS mbH

Benutzer, Ressourcen und Rollen

Grundlage ist das Zuweisen von verschiedenen Berechtigungen, wobei hier im ersten Schritt zwischen Benutzern und Ressourcen unterschieden wird:

- Jedem einzelnen Benutzer werden die jeweils definierten Rechte (u.a. das Lesen, Verwenden, Bearbeiten, Löschen von Daten) für die unterschiedlichen Ressourcen zugewiesen.

- Den einzelnen Ressourcen greifen auf Benutzerlisten zurück, die die Zugriffsrechte definieren.

Diese beiden Varianten basieren also schlicht auf umgedrehten Berechtigungspfaden. Der Nachteil beider Systeme ist die Unübersichtlichkeit, die sich bei steigender Benutzer- oder Ressourcenzahl einstellt. Abhilfe schafft hier ein Rollen- oder Benutzergruppenkonzept. Hier werden Berechtigung zusammengefasst und sozusagen als Paket vergeben. Möglich ist dies, da beispielsweise Mitarbeiter einer Abteilung dieselben Zugriffsrechte auf, ihrem Aufgabengebiet zugeordnete Ressourcen benötigen. Dieses Konzept lässt sich auch auf hierarchische Ebenen anwenden und selbstverständlich ermöglicht professionelle Software zur Berechtigungsverwaltungen das manuelle und individuelle zuweisen über die Rollenberechtigungen hinaus.

Pixabay.com / Freie Nutzung gewährt

Sicherheit bei Zugriff und Zutritt

Um sich als Zugriffsberechtigter zu identifizieren ist zumeist eine Passwortabfrage gängige Praxis – Masterpasswörter, computergenerierte Passwörter oder mehrstufige Passwortabfragen können zum Einsatz kommen. Mit Hilfe von Sensoren und Identmitteln ist aber auch eine Authentifizierung über Key-Fobs oder Chipkarten möglich, wobei hier auch eine Kombination aus Identmittel und Passwort möglich ist. Der Vorteil liegt in der Möglichkeit der Ausweitung auf die Zutrittskontrolle. Diese regelt das Betreten von Arealen, Bereichen und Räumen und ist daher auch Teil eines ganzheitlichen Sicherheitskonzeptes.